Une courte introduction...

Bienvenue dans le monde de la cybersécurité Azure, où la sécurité n'est pas seulement une fonctionnalité, mais un impératif stratégique. Azure, la plateforme cloud de Microsoft, est réputée pour sa flexibilité, sa puissance et, surtout, sa capacité à transformer les opérations commerciales. Cependant, avec cette puissance vient la nécessité d'une sécurité robuste.

Dans cette introduction, nous allons établir le contexte de notre discussion sur la sécurité dans Azure. Nous explorerons brièvement ce qu'est Azure et pourquoi la sécurité de votre infrastructure cloud est plus cruciale aujourd'hui que jamais auparavant.

Pourquoi Azure ?

Azure est une collection exhaustive de services cloud intégrés - y compris des outils d'analyse, de calcul, de bases de données, de réseau, de stockage et de web - qui aident les organisations à relever leurs défis commerciaux. Cependant, sa nature ouverte et flexible signifie également qu'il est vulnérable à diverses menaces de sécurité.

L'évolution des menaces de sécurité

Les cyberattaques deviennent de plus en plus sophistiquées. Des violations de données aux ransomwares, les menaces évoluent constamment, rendant la cybersécurité une course sans fin pour la protection des actifs numériques.

L'importance de la sécurité Azure

La sécurité dans Azure ne concerne pas seulement la protection des données. Il s'agit de garantir la continuité des activités, de maintenir la confiance des clients et de respecter les réglementations en constante évolution. Une infrastructure Azure sécurisée est vitale pour toute organisation souhaitant tirer parti du cloud.

Ce que cet article vous apportera

Dans cet article, nous partagerons 5 astuces essentielles pour renforcer la sécurité de votre infrastructure Azure. Ces conseils pratiques vous aideront à comprendre et à implémenter des mesures de sécurité efficaces, garantissant ainsi que votre entreprise reste protégée contre les menaces émergentes.

De l'authentification forte à la surveillance proactive, ces astuces couvriront les aspects clés de la sécurité Azure. Que vous soyez un professionnel de l'informatique expérimenté ou nouveau dans le domaine du cloud, ces informations vous seront précieuses.

I - Astuce 1 : Gestion rigoureuse des identités et des accès

La première ligne de défense dans la sécurisation de votre infrastructure Azure est une gestion rigoureuse des identités et des accès. Cette section se concentre sur l'importance de contrôler qui a accès à quoi et comment cet accès est géré et surveillé.

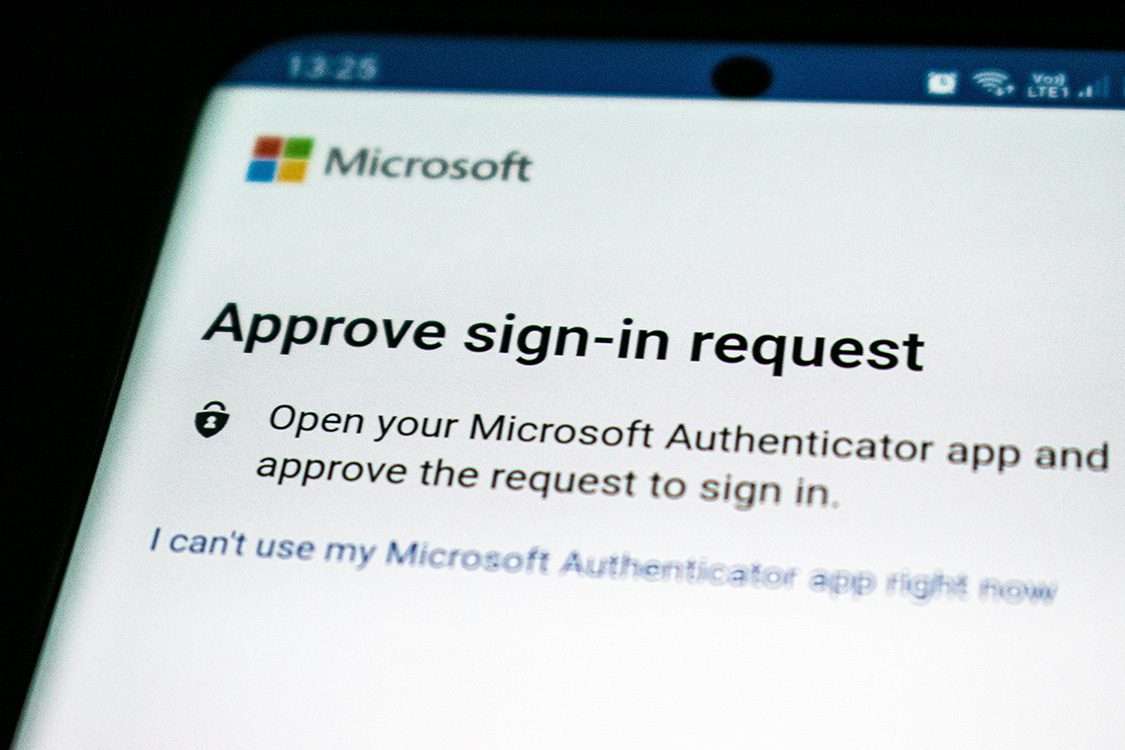

Implémentation de l'authentification multifacteur (MFA)

L'authentification multifacteur est essentielle pour renforcer la sécurité des comptes utilisateurs. Elle ajoute une couche de protection supplémentaire en exigeant deux ou plusieurs méthodes de vérification d'identité : quelque chose que l'utilisateur sait (mot de passe), quelque chose qu'il a (un téléphone ou un jeton de sécurité), ou quelque chose qu'il est (empreinte digitale ou reconnaissance faciale).

Description et avantages

MFA réduit considérablement le risque de compromission de compte, car même si un mot de passe est volé, il est improbable que l'attaquant ait également accès à la deuxième forme de vérification.

Exemple de mise en oeuvre sur Azure

Azure propose une intégration MFA facile à configurer. Si vous ne savez pas comment faire, vous pouvez suivre la démarche ci-dessous.

Ouvrez votre navigateur et connectez-vous au Portail Azure.

Une fois connecté, recherchez et sélectionnez "Azure Active Directory" dans le menu latéral ou dans le tableau de bord.

Dans le panneau de navigation d'Azure Active Directory, cliquez sur "Utilisateurs".

Choisissez l'utilisateur pour lequel vous souhaitez activer MFA. Si vous souhaitez activer MFA pour plusieurs utilisateurs, vous devrez répéter ces étapes pour chaque utilisateur.

Dans le profil de l'utilisateur, recherchez l'option de sécurité multifactorielle et sélectionnez "Activer" ou "Gérer l'authentification multifactorielle".

L'utilisateur devra ensuite choisir ses méthodes d'authentification préférées, comme un appel téléphonique, un message texte, ou une application d'authentification comme Microsoft Authenticator.

Une fois les méthodes configurées, il est recommandé de faire un test pour s'assurer que l'authentification multifactorielle fonctionne correctement.

Vous pouvez également configurer des politiques de sécurité supplémentaires dans Azure AD pour renforcer la sécurité, comme l'authentification multifactorielle obligatoire pour certains rôles ou emplacements.

Principes de moindre privilège

L'adoption du principe de moindre privilège est cruciale pour minimiser les risques d'accès inapproprié.

Explication et application dans Azure

Ce principe implique d'accorder aux utilisateurs seulement les accès nécessaires pour effectuer leur travail. Cela limite les dommages potentiels en cas de violation de compte.

Utilisation des rôles Azure RBAC

Azure Role-Based Access Control (RBAC) aide à gérer qui a accès à quoi dans votre environnement Azure. Voici quelques exemples de rôles :

- Permissions : Peut gérer tout, y compris les droits d'accès.

- Utilisation typique : Idéal pour les administrateurs de système ou les gestionnaires de projet qui ont besoin d'un contrôle total sur les ressources.

- Permissions : Peut créer et gérer toutes les ressources mais ne peut pas accorder l'accès à d'autres.

- Utilisation typique : Convient aux développeurs ou aux opérateurs qui doivent créer et gérer les ressources, sans modifier les droits d'accès.

- Permissions : Peut afficher les ressources mais ne peut pas les modifier.

- Utilisation typique : Approprié pour les rôles d'audit ou de surveillance, où l'accès en lecture seule est nécessaire.

- Permissions : Peut gérer les alertes de sécurité et les politiques de sécurité, mais ne peut pas accéder aux données de l'entreprise.

- Utilisation typique : Utile pour les équipes de sécurité qui doivent gérer la configuration de sécurité sans accéder aux données d'entreprise.

Pour plus d'informations, et pour savoir comment attribuer des rôles Azure, cliquez ici.

II - Astuce 2 : Sécurisation des réseaux virtuels

Après avoir établi une gestion rigoureuse des identités et des accès, la prochaine étape cruciale pour renforcer la sécurité de votre infrastructure Azure est la sécurisation des réseaux virtuels. Un réseau virtuel bien sécurisé agit comme une barrière protectrice, empêchant les accès non autorisés et les menaces potentielles.

Utilisation des groupes de sécurité réseau (NSG)

Les Groupes de Sécurité Réseau (NSG) sont des dispositifs essentiels dans Azure pour contrôler le trafic vers et depuis vos ressources Azure.

Fonctionnement et configuration

Les NSG permettent de filtrer le trafic réseau à l'aide de règles de sécurité définies par l'administrateur. Ces règles peuvent autoriser ou refuser le trafic en fonction de divers paramètres comme l'adresse IP source/destination, le port et le protocole.

Exemples de règles de sécurité efficaces

- Règle : Refuser tout le trafic entrant (Inbound) qui n'est pas explicitement autorisé.

- Objectif : Cette règle sert de mesure de sécurité par défaut, empêchant tout accès non autorisé à vos ressources.

- Règle : Autoriser le trafic Inbound sur le port TCP 80.

- Objectif : Permettre l'accès au trafic Web standard pour les serveurs web ou les applications nécessitant l'accès HTTP.

- Règle : Autoriser le trafic Inbound sur le port TCP 443.

- Objectif : Permettre l'accès sécurisé au trafic Web pour les serveurs web ou les applications nécessitant l'accès HTTPS.

- Règle : Refuser le trafic Outbound vers certaines adresses IP connues pour être malveillantes.

- Objectif : Empêcher les ressources Azure de communiquer avec des hôtes potentiellement dangereux.

- Règle : Autoriser le trafic Inbound sur le port TCP 22 (SSH) uniquement depuis une plage d'adresses IP spécifique.

- Objectif : Permettre un accès SSH sécurisé aux ressources Azure, tout en limitant l'accès à un réseau de confiance.

- Règle : Autoriser le trafic Inbound sur le port TCP 3389 pour le protocole RDP.

- Objectif : Permettre l'accès à distance aux serveurs Windows dans Azure, tout en veillant à restreindre l'accès aux seules adresses IP fiables.

Pour plus d'informations, et pour tout savoir sur les groupes de sécurité réseau, cliquez ici.

Mise en place de pare-feu Azure

Le Pare-feu Azure offre une couche de sécurité supplémentaire pour vos réseaux virtuels, protégeant vos ressources contre les attaques extérieures.

Le Pare-feu Azure est un service de sécurité réseau basé sur le cloud qui offre des fonctionnalités de filtrage de trafic stateful. Voici quelques avantages :

- Défense contre les menaces sophistiquées : Le Pare-feu Azure fournit une couche de défense contre les menaces externes sophistiquées. Il utilise des règles de sécurité avancées pour filtrer et bloquer le trafic malveillant avant qu'il n'atteigne vos ressources Azure.

- Règles de filtrage stateful : Contrairement à un filtrage stateless simple, le filtrage stateful tient compte de l'état de la connexion et du contexte de la communication. Cela signifie que le pare-feu peut prendre des décisions plus intelligentes sur le trafic entrant et sortant, en fonction de la séquence complète des paquets échangés dans une session.

- Visibilité en temps réel : Le Pare-feu Azure offre une surveillance en temps réel du trafic, vous permettant de voir activement ce qui se passe sur votre réseau. Cette visibilité est essentielle pour détecter rapidement les activités suspectes ou malveillantes.

- Alertes et notifications : En cas de détection d'activités anormales ou de tentatives d'intrusion, le Pare-feu Azure peut envoyer des alertes immédiates, vous permettant de réagir rapidement pour protéger vos ressources.

- Traçabilité des applications : Le Pare-feu Azure enregistre les tentatives d'accès aux applications hébergées dans votre environnement Azure. Cela inclut les informations sur la source du trafic, la destination, le protocole utilisé, et d'autres détails pertinents.

- Analyse des données de journal : Les données collectées peuvent être analysées pour comprendre les modèles de trafic, identifier les tentatives de violation de la sécurité et optimiser les règles de pare-feu. Cela aide également à la conformité réglementaire, en fournissant des preuves d'audit sur la sécurité du réseau.

III - Astuce 3 : Protection des données

La protection des données est un pilier fondamental de la sécurité dans Azure. Alors que les deux premières astuces se concentraient sur la prévention de l'accès non autorisé, cette troisième astuce s'attaque à la sécurisation des données elles-mêmes, que ce soit au repos ou en transit.

Chiffrement des données au repos et en transit

Le chiffrement est essentiel pour protéger vos données contre les accès non autorisés, même en cas de violation de sécurité.

Méthodes de chiffrements Azure

Azure offre diverses options de chiffrement, comme Azure Storage Service Encryption pour les données au repos et Azure SSL/TLS pour les données en transit.

- Fonctionnement : Cette méthode chiffre automatiquement vos données avant de les stocker dans Azure Storage et les déchiffre lors de leur accès.

- Clés de chiffrement : Utilise les clés gérées par Azure ou vos propres clés dans Azure Key Vault.

- Types de données : Applicable aux disques, fichiers, queues, tables et blobs.

- Fonctionnement : SSL (Secure Sockets Layer) et TLS (Transport Layer Security) sont utilisés pour sécuriser les données en mouvement.

- Mise en oeuvre : Tous les services Azure utilisent SSL/TLS pour protéger les données transmises entre les services Azure et les clients.

- Sécurité : Assure l'intégrité et la confidentialité des données lorsqu'elles sont transférées sur Internet.

Importance du chiffrement pour la conformité

En plus de sécuriser les données, le chiffrement aide à répondre aux exigences de conformité réglementaire. On peut faire référence au RGPD (règlement général sur la protection des données), HIPAA, ou PCI DSS.

Sauvegarde et récupération d'urgence

Avoir un plan robuste de sauvegarde et de récupération d'urgence est crucial pour garantir l'intégrité et la disponibilité des données en cas de panne ou d'attaque.

Stratégies de sauvegarde Azure

Azure propose des solutions de sauvegarde automatisées qui peuvent être configurées selon les besoins spécifiques de l'entreprise. Des exemples de stratégies de sauvegarde, comme les snapshots et les réplicas géo-redondants, sont expliqués ci-dessous :

Définition :

Les snapshots sont des instantanés ponctuels des disques de machines virtuelles (VM) dans Azure. Ils permettent de capturer l'état et les données d'un disque à un moment précis.

Fonctionnement :

Lorsqu'un snapshot est pris, il enregistre l'état actuel du disque dur de la VM. Cela inclut tous les fichiers et configurations présents à ce moment.

Utilisations :

Les snapshots sont utiles pour la récupération de données en cas de suppression accidentelle ou de corruption de données. Ils servent également à tester les mises à jour ou les changements majeurs, permettant un retour à l'état antérieur si nécessaire.

Limitations :

Les snapshots ne sont pas des sauvegardes complètes ; ils ne capturent que les changements sur le disque depuis le dernier snapshot. Ils occupent de l'espace de stockage et doivent être gérés pour éviter une surutilisation des ressources.

Définition :

La réplication géo-redondante dans Azure implique la copie de vos données dans plusieurs régions géographiques pour la protection contre les sinistres.

Fonctionnement :

Vos données sont sauvegardées non seulement dans votre région Azure principale, mais aussi dans une région secondaire, éloignée, pour garantir la disponibilité en cas de défaillance régionale.

Utilisations :

Cette approche est cruciale pour les scénarios de reprise après sinistre où la continuité des activités est essentielle.

Elle assure la disponibilité des données même en cas de catastrophes naturelles, pannes d'alimentation ou autres incidents majeurs affectant une région complète.

Avantages :

Offre un haut niveau de durabilité des données. Garantit une meilleure disponibilité des données et une reprise rapide en cas de sinistre.

Planification de la récupération après sinistre

La récupération après sinistre va au-delà de la simple restauration des données. Il s'agit d'une approche complète qui inclut la reprise rapide des opérations.

IV - Astuce 4 : Surveillance et réponse aux menaces

Une infrastructure Azure sécurisée nécessite une surveillance constante et une réponse rapide aux menaces. Cette quatrième astuce se concentre sur l'importance de surveiller activement votre environnement Azure pour détecter rapidement les anomalies et y répondre efficacement.

Configuration d'Azure Security Center

Azure Security Center est un outil puissant pour la surveillance en temps réel et la gestion des menaces dans Azure.

Surveillance en temps réel

Azure Security Center offre une visibilité complète sur la sécurité de vos ressources Azure. Voici comment rapidement le configurer et l'utiliser :

- Connectez-vous au Portail Azure.

- Dans le menu de navigation, sélectionnez "Security Center".

- Une fois dans Azure Security Center, vous verrez un tableau de bord offrant une vue d'ensemble de l'état de sécurité de vos ressources Azure.

- Explorez les différentes sections telles que "Recommandations de sécurité" pour voir les suggestions d'amélioration.

Assurez-vous que la collecte de données est activée pour vos ressources Azure. Cela permettra à Security Center de surveiller et d'analyser le trafic et l'activité.

Dans la section "Paramètres", configurez les aspects spécifiques tels que la politique de sécurité, les notifications par e-mail, et les intégrations avec d'autres services Azure.

Azure Security Center fournit des alertes de sécurité en temps réel basées sur l'analyse des données collectées. Consultez régulièrement ces alertes pour identifier les problèmes potentiels.

Alertes et réponses automatisées

En plus de la surveillance, Azure Security Center peut être configuré pour envoyer des alertes automatiques et initier des réponses en cas de détection de menaces. Des exemples de configuration des politiques d'alerte et de réponse sont présentés ci-dessous.

- Dans Azure Security Center, allez à la section "Gestion des alertes".

- Ici, vous pouvez configurer des règles pour les alertes de sécurité, comme définir des seuils pour les activités suspectes ou choisir des types d'alertes spécifiques pour la surveillance.

- Créer une alerte pour les tentatives de connexion échouées sur vos machines virtuelles Azure.

- Configurer une alerte pour les changements anormaux dans les configurations de réseau.

- Dans la même section, configurez des actions automatiques en réponse aux alertes déclenchées.

- Vous pouvez par exemple automatiser l'envoi de notifications par e-mail ou l'exécution de scripts pour remédier à un problème détecté.

- Automatiser la désactivation d'un compte utilisateur en cas de comportement suspect.

- Déclencher un processus de sauvegarde en cas de détection d'une activité de ransomware.

Utilisation des journaux d'audit

Les journaux d'audit jouent un rôle crucial dans la traçabilité et l'analyse des événements de sécurité.

Importance des journaux pour la traçabilité

Garder une trace des activités au sein de votre environnement Azure peut aider à détecter les anomalies et à comprendre la chronologie d'une éventuelle violation de sécurité.

Analyse des journaux avec des outils Azure

Azure offre des outils pour analyser les journaux d'audit, permettant une évaluation approfondie des activités suspectes. Des exemples d'outils d'analyse et de techniques seront discutés.

V - Astuce 5 : Mises à jour et maintenance régulières

La cinquième et dernière astuce pour renforcer la sécurité de votre infrastructure Azure concerne la mise à jour et la maintenance régulières. Cette pratique est cruciale pour assurer la sécurité et la performance optimales de vos systèmes.

Gestion des mises à jour de sécurité

La régularité des mises à jour de sécurité est un aspect fondamental de la gestion des risques dans Azure.

Automatisation des mises à jour

Azure offre des options pour automatiser les mises à jour de sécurité, garantissant que vos systèmes sont toujours à jour avec les derniers correctifs de sécurité. Voici un léger guide pas à pas :

- Connectez-vous au Portail Azure.

- Recherchez et sélectionnez "Automation Accounts".

Si vous n'en avez pas déjà un, créez un nouveau compte d'automation en fournissant les informations nécessaires comme le nom, l'abonnement, le groupe de ressources, et la localisation.

- Dans votre compte d'automation, allez à la section "Update Management".

- Activez "Update Management" pour les machines virtuelles que vous souhaitez gérer. Cela permettra d'automatiser le déploiement des mises à jour pour vos VMs.

Configurez des planifications pour vos mises à jour. Vous pouvez spécifier la fréquence et le moment où les mises à jour doivent être appliquées, comme pendant les fenêtres de maintenance pour minimiser l'impact sur les opérations.

- Testez toujours les nouvelles mises à jour dans un environnement de pré-production avant de les déployer en production.

- Surveillez les rapports de mise à jour dans Azure Automation pour vous assurer que les mises à jour sont appliquées avec succès.

Suivi des dernières vulnérabilités

Il est également important de rester informé des dernières vulnérabilités et menaces.

Vous pouvez par exemple consulter régulièrement le MRSC (Microsoft Security Response Center) pour suivre les dernières mises à jour de sécurité de Microsoft et les avis sur les vulnérabilités.

Abonnez-vous aux bulletins de sécurité et aux flux RSS de sources fiable comme l'Agence nationale de la sécurité des systèmes d'information (cyber.gouv.fr) pour suivre les dernières actualités sur la cybersécurité en France.

Utilisez des outils de veille sur les menaces comme Azure Sentinel pour une veille proactive. Cet outil collecte et analyse les données de sécurité pour identifier des tendances et des schémas d'attaques émergentes.

Audit de sécurité périodiques

Les audits réguliers sont essentiels pour évaluer l'efficacité de vos stratégies de sécurité et identifier les domaines d'amélioration.

Importance des audits réguliers

Les audits de sécurité aident à examiner de manière critique l'infrastructure et les politiques de sécurité en place. Voici pourquoi ils sont importants :

Les audits permettent de détecter les failles de sécurité potentielles dans votre environnement avant qu'elles ne soient exploitées par des attaquants.

Ils aident à garantir que votre infrastructure est conforme aux dernières réglementations et normes de sécurité, ce qui est crucial pour éviter les sanctions et maintenir la confiance des clients.

Les audits fournissent des insights sur l'efficacité des mesures de sécurité actuelles et soulignent les domaines nécessitant des améliorations ou des mises à jour.

En identifiant et en corrigeant les problèmes de sécurité à l'avance, les audits réduisent le risque d'incidents de sécurité majeurs.

Ils vous permettent d'évaluer et de gérer de manière proactive les risques de sécurité, en alignant votre stratégie de sécurité avec les objectifs commerciaux globaux.

Outils et services recommandés pour les audits

Fournit une évaluation continue de la sécurité de vos ressources Azure, avec des recommandations pour améliorer votre posture de sécurité.

Permet de créer, d'assigner et de gérer des politiques pour garantir que vos ressources Azure restent conformes aux normes de l'entreprise et de l'industrie.

Collecte, analyse et agit sur les métriques et les journaux. Utilisez-le pour surveiller les activités et détecter les anomalies dans votre environnement Azure.

Offre une protection avancée contre les menaces pour les services Azure et hybrides, et fournit des outils pour évaluer la posture de sécurité.

- Exemples : Qualys, Rapid7, Tenable.

Ces outils fournissent des analyses de vulnérabilité approfondies et peuvent aider à identifier les faiblesses dans votre environnement Azure.

Conclusion

En parcourant les cinq astuces essentielles pour renforcer la sécurité de votre infrastructure Azure, nous avons exploré une gamme de stratégies et de pratiques qui sont cruciales dans le paysage de la cybersécurité actuel. De la gestion rigoureuse des identités et des accès à la mise à jour et la maintenance régulières, chaque astuce joue un rôle vital dans la protection de votre environnement cloud.

La sécurisation de votre infrastructure Azure est une tâche complexe, mais cruciale. En suivant les conseils présentés dans cet article, vous pouvez considérablement améliorer la sécurité de votre environnement cloud. Cela ne renforce pas seulement la protection contre les cyberattaques, mais contribue également à la résilience et à la fiabilité globales de vos opérations dans le cloud.