Introduction à l'architecture Zero Trust

L'ère numérique actuelle, marquée par une augmentation exponentielle des cyberattaques, impose aux entreprises de repenser leurs stratégies de cybersécurité. Dans ce contexte, l'architecture Zero Trust émerge comme une réponse robuste et adaptative face aux menaces complexes et en constante évolution. Cette section explore les fondements et la pertinence de Zero Trust, en soulignant pourquoi cette approche est cruciale pour les environnements Cloud et hybrides, notamment ceux gérés via les solutions Microsoft.

Fondements du Zero Trust et pertinence pour les solutions Microsoft

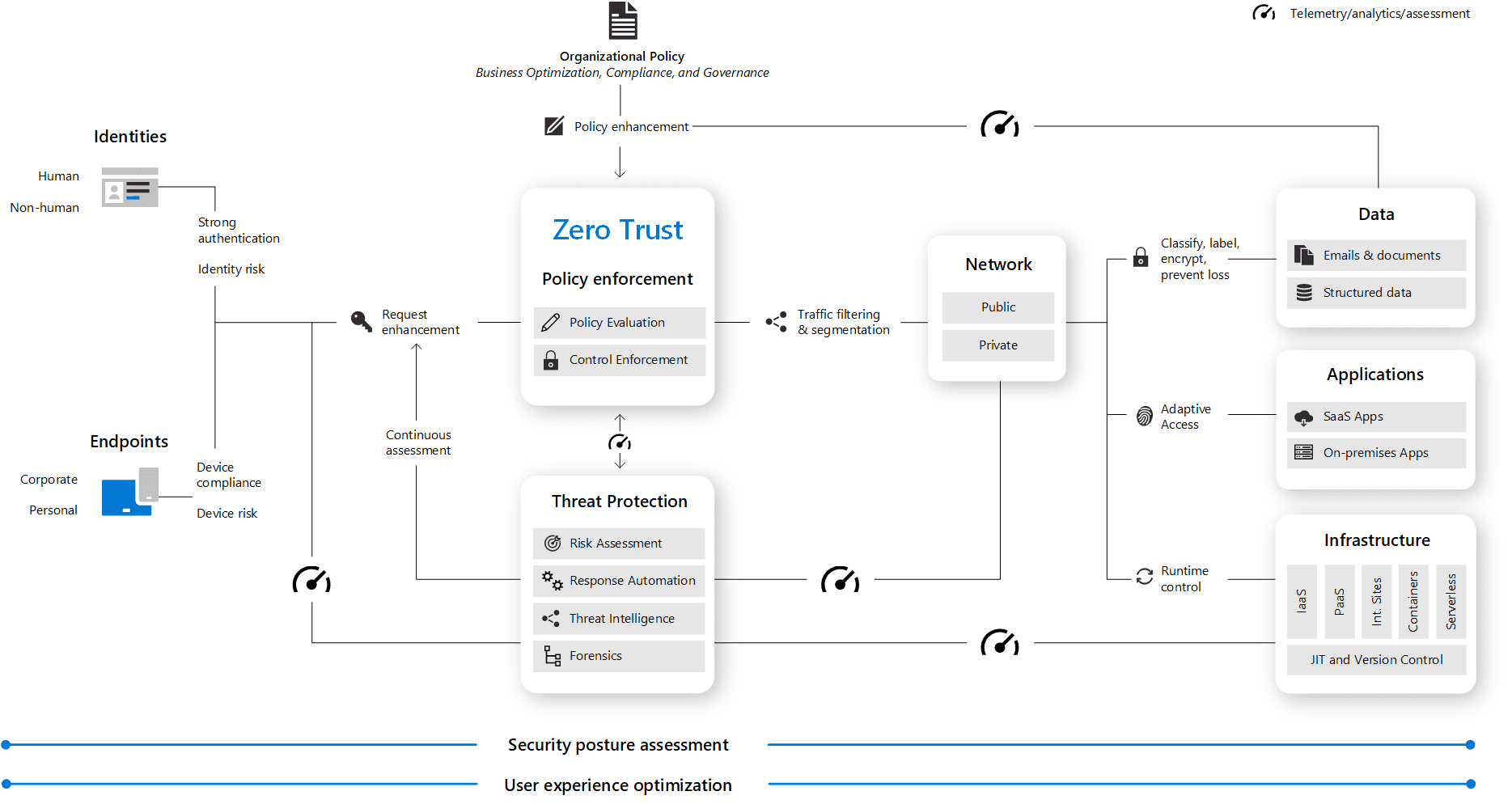

Le concept de Zero Trust repose sur une maxime fondamentale : "Ne jamais faire confiance, toujours vérifier". Cette approche rompt avec le modèle traditionnel de "confiance mais vérification", où les systèmes internes sont considérés comme fiables par défaut. Zero Trust, en revanche, traite tous les utilisateurs et dispositifs, internes ou externes, avec le même niveau de scepticisme, exigeant une authentification rigoureuse et une validation continue.

Pourquoi Zero Trust est crucial pour les environnements Cloud et hybrides

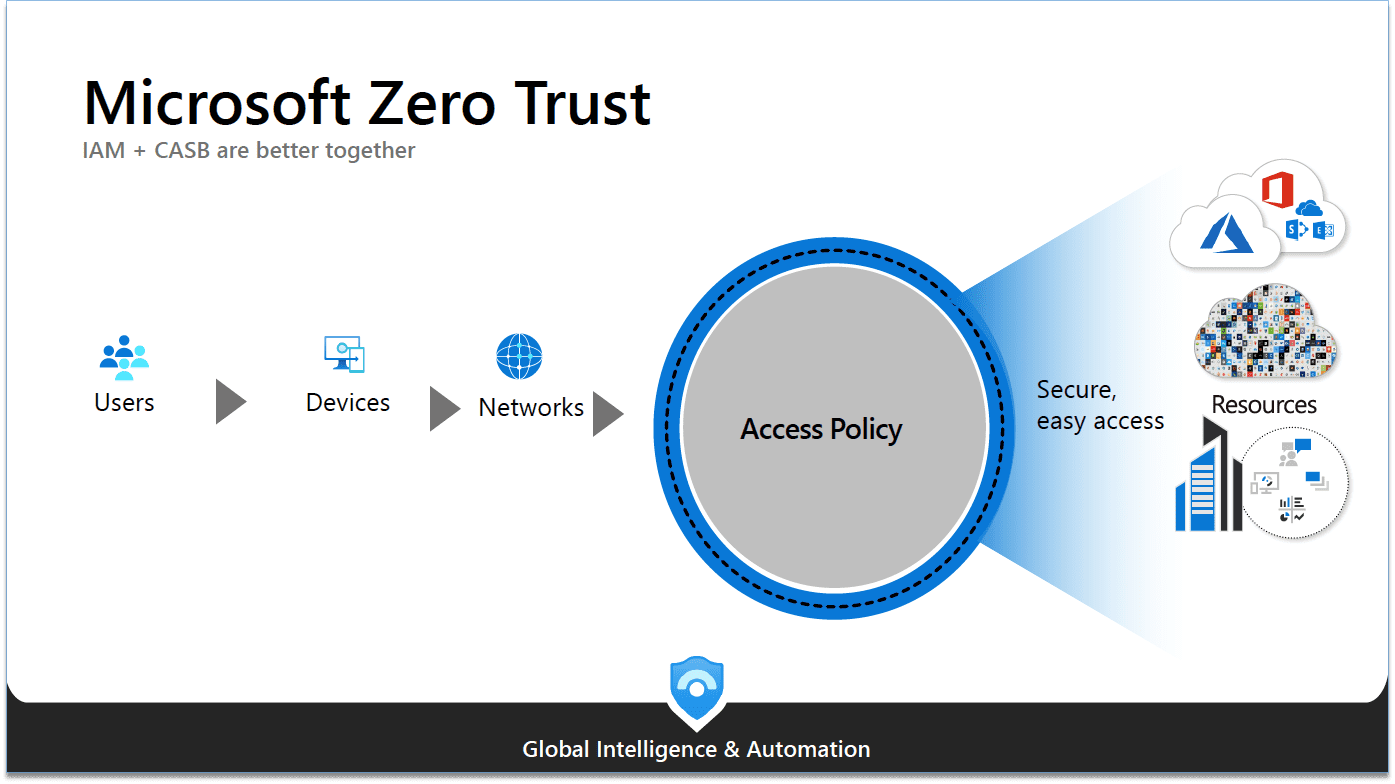

Avec l'adoption croissante des solutions basées sur le Cloud, comme celles offertes par Microsoft, les périmètres de sécurité traditionnels deviennent obsolètes. Les solutions Cloud et hybrides exigent une approche de sécurité qui peut s'adapter dynamiquement aux différents environnements et conditions d'accès. Zero Trust offre cette flexibilité, en s'alignant parfaitement avec les caractéristiques intrinsèques du Cloud : accessibilité, mobilité et interconnectivité.

I - Principe fonctionnel de l'architecture Zero Trust adaptés aux solutions Microsoft

L'architecture Zero Trust n'est pas un produit unique mais un ensemble de principes de sécurité qui peuvent être appliqués à divers environnements, notamment ceux basés sur les solutions Microsoft. Dans cette section, nous allons explorer comment le principe de Zero Trust s'adapte aux spécificités des solutions Microsoft, offrant ainsi une sécurité améliorée et une gestion des risques plus efficace.

Application du principe "Never trust, always verify"

Zero Trust se résume en une politique de sécurité simple mais puissante : "Ne jamais faire confiance, toujours vérifier". Cela signifie que chaque demande d'accès à un réseau ou à une ressource doit être rigoureusement authentifiée, autorisée et cryptée, indépendamment de sa source. Dans l'écosystème Microsoft, cela implique une intégration approfondie avec des solutions comme Azure Active Directory pour la gestion des identités et des accès, et Azure Information Protection pour la protection des données.

Composantes clés du Zero Trust

L'application de Zero Trust à Microsoft 365 se concentre sur trois domaines principaux : les identités des utilisateurs, les dispositifs utilisés pour accéder aux ressources, et les applications elles-mêmes. Chaque composant joue un rôle clé dans la sécurisation de l'environnement.

Gestion des identités et des accès

Implémentation de politiques d'authentification multifacteurs, gestion des identités et des accès privilégiés.

Sécurité des dispositifs

Assurer que seuls les dispositifs sécurisés et conformes peuvent accéder aux ressources de l'entreprise

II - Mise en oeuvre du Zero Trust dans votre entreprise

La mise en œuvre de l'architecture Zero Trust dans une entreprise, en particulier pour celles qui utilisent des solutions Microsoft, est un processus stratégique crucial pour renforcer la sécurité tout en optimisant la performance opérationnelle. Cette section détaille les étapes clés et les considérations nécessaires pour planifier et déployer efficacement Zero Trust dans votre environnement informatique.

Evaluation des besoins spécifiques

Le premier pas vers l'implémentation de Zero Trust est une évaluation approfondie de l'environnement informatique actuel de l'entreprise, avec un accent particulier sur les applications Microsoft. Cette évaluation doit se concentrer sur :

Audit des applications et des données

Identifier où les données critiques sont stockées et comment elles sont accédées via des applications Microsoft telles que Dynamics 365, Power BI, Azure IAAS et PAAS.

Analyse des modèles d'accès

Comprendre les modes d'accès des utilisateurs, tant internes qu'externes, aux ressources Microsoft.

Evaluation de la conformité et des risques

Déterminer les exigences réglementaires et identifier les risques de sécurité spécifiques aux solutions Microsoft.

Stratégies de déploiement du Zero Trust avec les solutions Microsoft

Après avoir évalué les besoins, l'étape suivante est de planifier et d'exécuter le déploiement de Zero Trust. Pour les entreprises utilisant les solutions Microsoft, cela implique :

Définition de politiques d'accès strictes

Mettre en place des politiques d'accès détaillées pour les applications comme Dynamics 365 et Power BI, en fonction des rôles et responsabilités des utilisateurs.

Implémentation de l'authentification multifacteurs (MFA)

Renforcer la sécurité des identifiants, surtout pour les applications critiques comme Azure IAAS et PAAS.

Sécurisation des connexions réseau

Utiliser des outils comme Azure Active Directory pour créer des connexions réseau sécurisées et surveillées.

III - Avantages et défis de l'adoption du Zero Trust

L'adoption de l'architecture Zero Trust offre de nombreux avantages, mais elle présente également des défis uniques. Comprendre ces aspects est essentiel pour les entreprises qui envisagent d'implémenter cette stratégie de cybersécurité. Cette section explore les bénéfices clés de Zero Trust et les obstacles potentiels à surmonter.

Sécurité renforcée et réduction des risques

Le principal avantage de l'architecture Zero Trust est l'amélioration significative de la sécurité. En adoptant cette approche, les entreprises bénéficient de :

Contrôle d'accès amélioré

Zero Trust minimise les risques d'accès non autorisé en exigeant une authentification continue et une vérification pour chaque utilisateur et dispositif, réduisant ainsi les chances de compromission des données.

Adaptabilité aux menaces émergentes

La nature dynamique de Zero Trust permet aux entreprises de s'adapter rapidement aux nouvelles menaces, offrant une protection proactive contre les cyberattaques en constante évolution.

Conformité réglementaire

Avec des normes de sécurité plus strictes, Zero Trust aide les entreprises à respecter les réglementations en matière de protection des données, telles que le RGPD, en assurant la sécurité et la confidentialité des informations sensibles.

Impact sur la collaboration et la mobilité dans l'écosystème Microsoft

L'implémentation de Zero Trust influence directement la manière dont les entreprises utilisent les solutions Microsoft pour la collaboration et la mobilité :

Sécurisation des environnements collaboratifs

Avec Zero Trust, les applications comme Microsoft Teams et SharePoint deviennent plus sécurisées, permettant une collaboration sans risque entre les utilisateurs, même lorsqu'ils sont en déplacement.

Accès mobile sécurisé

Zero Trust facilite l'accès sécurisé aux ressources de l'entreprise depuis n'importe quel dispositif, crucial pour les environnements de travail hybrides et mobiles.

Gestion des identités et des accès

L'intégration de Zero Trust avec Azure Active Directory améliore la gestion des identités et des accès, un élément clé pour une mobilité et une collaboration sécurisées.

Conclusion : Zero Trust, un levier stratégique

L'adoption de l'architecture Zero Trust représente bien plus qu'une simple mise à jour de sécurité ; elle constitue un levier stratégique essentiel pour les entreprises dans le paysage numérique moderne. Cette conclusion résume les points clés abordés dans l'article et met en lumière les perspectives futures de Zero Trust, en particulier en relation avec les solutions Microsoft.

Intégrer Zero Trust dans une stratégie de sécurité globale

Zero Trust n'est pas une solution isolée mais un changement de paradigme dans la manière de concevoir la sécurité informatique.

En adoptant Zero Trust, les entreprises ne se contentent pas de renforcer leur sécurité ; elles adoptent une posture proactive, s'adaptant aux évolutions constantes des menaces numériques.

Cette approche aligne la sécurité avec les objectifs commerciaux, assurant une protection robuste des données et des infrastructures critiques tout en soutenant l'agilité et l'innovation.

L'implémentation de Zero Trust, surtout dans les environnements utilisant des solutions Microsoft, offre une compatibilité et une intégration profondes avec les systèmes existants. Cela permet une transition en douceur vers une architecture de sécurité plus résiliente, tout en exploitant pleinement les capacités des solutions Microsoft pour la collaboration, la mobilité et le cloud.

Perspectives futures et évolution du Zero Trust dans l'écosystème Microsoft

L'avenir de Zero Trust est intrinsèquement lié à l'évolution de la technologie et des menaces de cybersécurité. Avec l'adoption croissante du cloud, de l'IA et de l'IoT, Zero Trust deviendra une norme encore plus cruciale. Pour les entreprises utilisant des solutions Microsoft, cela signifie une intégration encore plus poussée de Zero Trust dans des services comme Azure, Office 365 et Microsoft 365.

L'accent sera mis sur le développement de solutions de sécurité avancées, automatisées et basées sur l'intelligence artificielle pour anticiper et réagir aux menaces de manière plus efficace.